Microsoft 365 wird in vielen kleinen – und mittelständischen Unternehmen eingesetzt. Was viele Unternehmen, vorwiegend kleinere Unternehmen, bei der Einführung nicht berücksichtigen ist die Sicherheit der Konten selbst. Ein Großteil der Datendiebstähle erfolgt über den Identitätsdiebstahl. Ein unberechtigter Nutzer erhält über einen fremden Account Zugriff auf die Daten Ihres Unternehmens. Mittels der Multi-Faktor-Authentifizierung, auch bekannt als MFA oder 2FA, erhöht sich die Sicherheit stark während des Logins der Microsoft 365 Konten. Zum Zugriff der Daten wird neben dem Nutzernamen (E-Mail-Adresse) und Passwort ein weiterer Identitätsnachweis. Der sogenannte zweite Faktor. Durch den mehrstufigen Identitätsnachweis bei der Anmeldung verhindern Sie schwerwiegenden Datendiebstähle und Kompromittierung von Nutzerkonten und steigern die IT-Sicherheit Ihrer Cloud Umgebung.

Wir erklären, warum Multi-Faktor-Authentifizierung (MFA) für Ihr Unternehmen wichtig ist und wie sie funktioniert.

Inhaltsverzeichnis

Schön, dass Sie hier sind! Wie Ihnen vielleicht schon aufgefallen ist, verwenden wir aus Gründen der Lesbarkeit in erster Linie die männliche Form in unseren Texten. Im Sinne der Gleichbehandlung meinen wir damit selbstverständlich immer alle Geschlechter (m/w/d). Und jetzt wünschen wir Ihnen viel Spaß beim Lesen.

Wie funktioniert Multi-Faktor-Authentifizierung?

Viele Unternehmen verwenden heute noch eine einstufige Authentifizierung mittels Benutzername und Passwort. Mit diesen Daten kann sich ein Mitarbeiter anmelden und erhält vollumfänglich Zugriff auf Unternehmensdaten und Systeme, auf die der Nutzer selbst berechtigt ist. Das Problem bei der einstufigen Authentifizierung ist, dass nicht alle Mitarbeiter tiefgreifendes IT-Verständnis hat und meist ein einfaches, leicht zu merkendes Passwort für unterschiedliche Systeme verwendet. Dazu gehören auch Webseiten und Portale, welche im privaten Kontext genutzt werden, oder auch das Passwort unter der Tastatur. Der Identitätsdiebstahl ist mit der einstufigen Authentifizierung um ein Vielfaches einfacher.

Wie kann man sich davor schützen? Die mehrstufige Authentifizierung setzt eine weitere Hürde für den Identitätsdiebstahl. Während des Anmeldeprozess des Nutzers, muss dieser durch eine weitere Komponente, welche nicht schnell komprimiert werden kann, nochmals legitimieren. Auch wenn der Dieb den Zugriff auf den Anmeldenamen und Passwort erhält, erhält dieser ohne die Bestätigung des zweiten Faktors, kein Zugriff auf die Unternehmensdaten. Weiter wird der Nutzer darauf hingewiesen, dass es Anmeldeversuch durchgeführt wurde und kann entsprechend reagieren.

Die mehrstufige Authentifizierung erhöht die Sicherheit Ihrer Benutzerkonten und der IT-Umgebung enorm, indem MitarbeiterInnen während des Anmeldevorgangs einen weiteren Identitätsnachweis bestätigen.

Zur Umsetzung von Multi-Faktor-Authentifizierung sind mindestens zwei der folgenden Methoden als Minimum anzusehen:

- Eine dem Benutzer bekannte Information (meist ein Kennwort).

- Ein im Besitz des Benutzers befindliches Objekt, z. B. ein vertrauenswürdiges Gerät, das nicht ohne Weiteres dupliziert werden kann (Telefon oder Hardwareschlüssel).

- Ein biometrisches Merkmal des Benutzers (Fingerabdruck- oder Gesichts-Scan).

Zur Umsetzung des zweiten Identitätsnachweises können folgende Mittel eingesetzt werden:

- Microsoft Authenticator (Smartphone App)

- Windows Hello for Business

- FIDO2-Sicherheitsschlüssel

- Hardwaretokens

- Softwaretokens

- SMS oder Telefonanruf

Aktivierung der Multi-Faktor-Authentifizierung für Microsoft 365

Die Aktivierung der MFA für Microsoft 365 geht schnell und einfach. Hier sollten vorwiegend Themen wie Change & Adoption berücksichtigt werden. Die Mitarbeiter sollten mit einer Meldung zur Einrichtung oder Bestätigung des zweiten Faktors, ohne Hintergrundwissen, nicht überfordert werden. Mit der Aktivierung erhalten die betroffenen Nutzer beim nächsten Login eine Meldung, dass weitere Informationen zur Absicherung benötigt werden.

Aktivierung über die mehrstufige Authentifizierung in Azure

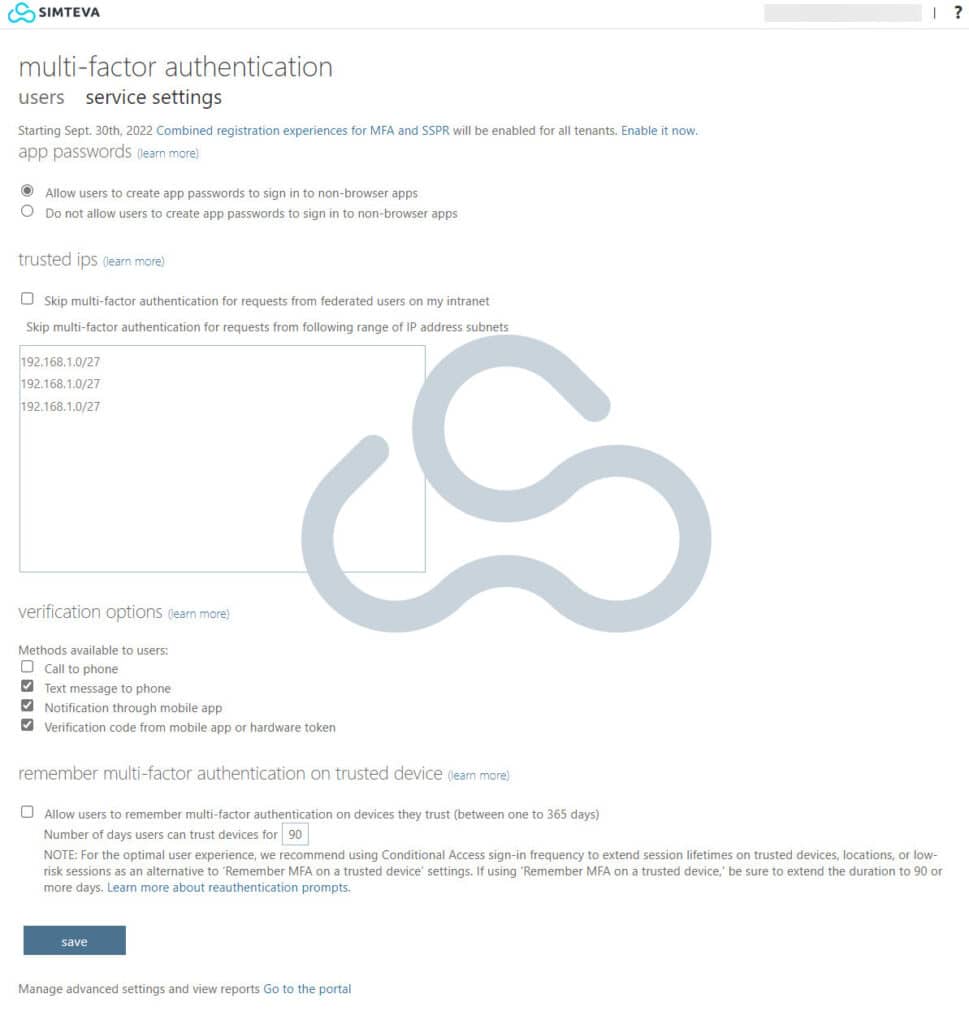

Über folgenden Link wird die generelle Azure MFA Diensteinstellungen vorgenommen und für jeden Nutzer aktiviert.

- App Password: Legen Sie fest, ob die Nutzer ein eigenes Passwort für Anwendungen festlegen dürfen. Die Anwendung wird mit dem spezifischen Passwort authentifiziert und es wird kein MFA abgefragt.

- Vertrauenswürdige IP-Adressen: Beim Zugriff auf Microsoft 365 aus unter anderem dem Firmen LAN ist kein zweiter Faktor erforderlich.

- Verfügbare Methode: Steuern Sie aktiv, welche MFA Methoden für den Nutzer zur Verfügung stehen. Über die jeweilige Methode erhält der Nutzer die zweite Identifizierungsanfrage

- Zweiten Faktor speichern: Der Benutzer kann sein Endgerät, mit dem er auf Microsoft 365 zugreift, als sicher markieren. Je nach Einstellung gilt dann das Gerät für 1-365 Tage

Aktivierung der Security Defaults in Azure

Bei der Erzeugung eines neuen Microsoft 365 Tenant und verknüpften Azure AD Tenant, werden standardmäßig die Security Defaults mit aktiviert. Durch die Security Defaults werden alle Benutzer und Administratoren aufgefordert einen zweiten Faktor zu konfigurieren und muss bei jeden Anmeldeversuch bestätigt werden. Man hat keine Möglichkeit, diese Einstellung anzupassen, oder vertrauenswürdige Orte zu definieren. Weiter werden in der Security Defaults, der Login mit sogenannter Legacy Authentifizierung (POP, IMAP und SMTP Auth) unterbunden.

Multi-Faktor-Authentifizierung mit Conditional Access und Azure AD Identity Protection

Für noch mehr individuelle Abfragen, Einschränkungen und Reagieren auf Umgebungsvariablen kann man ab einer Azure AD Premium P1 die Funktion Conditional Access (Bedingter Zugriff) im Azure Portal konfigurieren. Sie haben wesentlich mehr Möglichkeiten Nutzer und Nutzergruppen auf Basis von Geodaten, IP-Adressen, Anwendungen und Geräteinformationen ohne MFA-Authentifizierung, mit MFA-Authentifizierung oder Zugriffe unterbinden.

Mit Conditional Access können, an das Unternehmen angepasste, Bedingungen festgelegt werden, bei welchen die Anmeldung mit einem zweiten Faktor bestätigt werden muss oder eine Anmeldung ohne 2FA erfolgen darf. Folgende Bereiche bzw. Parameter können beispielsweise als Bedingung genutzt werden, auch eine Verknüpfung von mehreren Bedingungen ist möglich:

- IP-Adressen: MFA ist z.B. nur beim Zugriff aus bestimmten IP-Adressbereichen oder Ländern erforderlich oder erlaubt

- Betriebssysteme: MFA ist nur beim Zugriff von Windows 10 / 11 Endgeräten erforderlich

- Benutzer/Gruppen: Die Nutzung von MFA-Abfrage erfolgt nur bei definiter Benutzergruppe

- Compliant Devices oder Azure AD Hybrid Join Devices: MFA ist nur von Geräten erforderlich, die nicht durch das Active Directory oder Endpoint Manager / Intune verwaltet werden

- Befindet sich ein Mitarbeiter zum Beispiel im Internetcafé (abweichendes Gerät) oder ist mit der Bahn unterwegs (abweichende IP-Adresse) kann der Zugriff auf Firmendaten begrenzt werden. In diesem Fall hat der User nur eingeschränkten Zugriff über den Browser und der Daten-Download auf das Gerät entfällt.

Mit Conditional Access die Einführung der MFA im Unternehmen wesentlich granularer steuerbar und auch Richtlinien können sehr individuelle Ihre Bedürfnisse angepasst werden. Mit bedingtem Zugriff haben Sie die Möglichkeiten, Testgruppen festzulegen und den Rollout von MFA im Unternehmen zu steuern.

Vorsicht: Legen Sie zur Sicherheit einen Breakglass Account im Azure AD an, welcher von den Conditional Access Regeln ausgenommen wird. So laufen Sie nicht Gefahr, sich selbst auszusperren und Zugriff auf die Unternehmensdaten verlieren. Dieser Account wird über alternative besonders geschützt.

Multi-Faktor-Authentifizierung und Change Management

Das MFA Onboarding ist relativ einfach, denn Benutzer registrieren sich in nur einem Schritt für die Multi-Faktor-Authentifizierung. Häufig setzten Unternehmen primär auf die Microsoft Authenticator App.

Die Aktivierung MFA beinhaltet auch die Komponente Mensch und darf bei der Einführung nicht vergessen werden. Durch das Change Management unterstützen Sie die Mitarbeiter im Aufbau vom Verständnis für die Thematik IT-Sicherheit und können auf die Fragen und Sorgen der Mitarbeiter eingehen. Nur wenn die Anwender die Wichtigkeit und Dringlichkeit von MFA zum Schutz der Konten verstehen, werden Hürden zur Nutzung abgebaut.

Mit Multi-Faktor-Authentifzierung Microsoft 365 absichern

Sie möchten die Sicherheit Ihrer Microsoft 365 Umgebung und deren Daten besser schützen? Mit der Multi-Faktor-Authentifizierung gehen Sie einen Schritt in die richtige Richtung. Gerne begleiten wir Sie auf dem Weg der erhöhten Absicherung Ihrer Daten und Informationen in Microsoft 365.

MFA reduziert Sicherheitsrisiko

Zusammengefasst stellt eine Authentifizierung ohne MFA ein großes Sicherheitsrisiko für Unternehmen und Unternehmensdaten dar und öffnet Cyberkriminellen Tür und Tor. Social Engineering, Phishing, Hacking, Brute-Force-Attacken und weitere kreativere Möglichkeiten erlauben es Kriminellen an die Zugangsdaten der Nutzer zu gelangen und so die Konten zu komprimieren.

Wir raten daher die zeitnahe Einrichtung der Multi-Faktor-Authentifizierung für Microsoft 365 und weitere Cloud-Systeme in Ihrem Unternehmen. Ob Sie dabei auf die Security Defaults für den kostenlosen Basisschutz Ihrer Konten setzen oder mittels Conditional Access ganz individuelle Regelsätze erstellen und so für mehr Benutzerfreundlichkeit und Sicherheit sorgen.